César Pérez Navarro

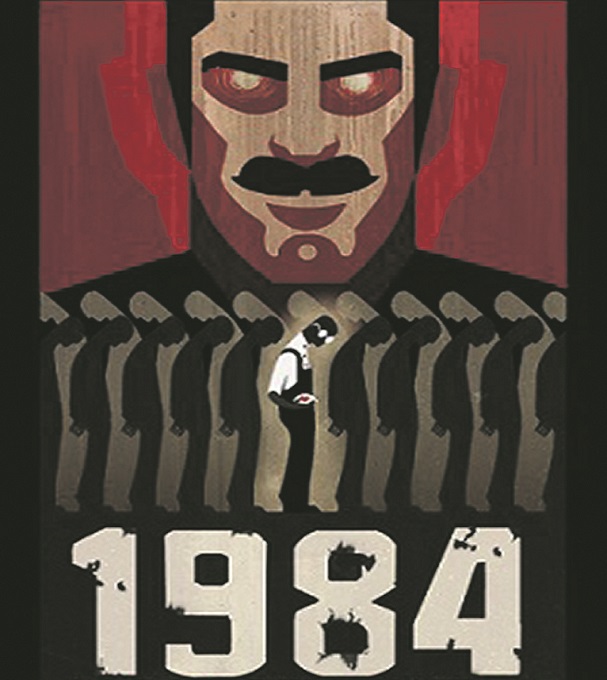

Reiniciando 1.984: Año Zero

El pasado 7 de marzo, Wikileaks destapó 8.761 documentos que revelan las técnicas de espionaje y hackeo perpetradas desde la CIA en todo el mundo de la mano de las nuevas tecnologías. Bajo las etiquetas #vault7 #1984rebooted, el portal de filtraciones resumía a través de su cuenta de twitter el alcance del ataque a la intimidad de cualquier persona desde diversos dispositivos electrónicos. “¿Una ‘smart tv’ de Samsung? La CIA puede encender el micro y escuchar todo lo que dices”: con esta sencilla frase nos quedaba claro como la distopía del Gran Hermano de George Orwell es hoy una realidad amplificada a través del iPhone de Apple, los móviles Android, los avanzados televisores “inteligentes” marca Samsung y las smart TV. La llamada llamada Subdivisión de Desarrollo Integrado o (EDB) por sus siglas en inglés de la CIA se centra en la piratería e infección de dispositivos con malware no eliminable y, desde 2007, utiliza uno especialmente diseñado para infectar todos los sistemas de Apple porque es el dispositivo que utilizan habitualmente las élites políticas y económicas. Esto no quiere decir que cualquiera pueda ser objeto de espionaje si a la CIA se le antoja…

Edward Snowden corroboró desde su asilo en Rusia la autenticidad de la que se ha calificado como «la mayor filtración de datos de inteligencia de la historia», y en esta entrega bautizada como Vault 7, abarca el período entre 2013 y 2016. A su vez, el fundador de WikiLeaks, Julian Assange, alertó desde su correspondiente asilo en la embajada de Ecuador en Londrés que el servicio secreto estadounidense ha «perdido el control de todo su arsenal de armas cibernéticas«, y que estas podrían estar en el mercado a negro a disposición de hackers de todo el mundo, ya que el software «fue pasando de mano en mano por diferentes miembros de la inteligencia estadounidense, sin autorización y sin control«. Sus palabras, amplificadas tibiamente por los medios de comunicación a pesar de la gravedad de lo ocurrido son elocuentes: «Es el mayor arsenal de virus y troyanos del mundo. Puede atacar la mayoría de los sistemas que utilizan periodistas, gente de los gobiernos y ciudadanos corrientes. No lo protegieron, lo perdieron, y luego trataron de ocultarlo«.

Operaciones cibernéticas de “bandera falsa”

La última filtración desde Wikileaks, de finales de marzo, se ha bautizado como Marble: 676 archivos de código fuente que forman parte de la biblioteca de malware de la CIA con funciones contra los forenses informáticos. Serviría para ocultar con «algoritmos de ofuscación de cadena» fragmentos de texto de hackers, a la par que para hacer creer que la lengua hablada del creador ‘malware’ no es inglés, sino chino, ruso, coreano, árabe y farsi. Junto a esta publicación, la organización fundada por Assange reveló que el Gobierno de EE.UU. invierte el 90% de su presupuesto cibernético en realizar ataques contra individuos, mientras que solo destina el 10% restante a la defensa del país. El dato fue contrastado con declaraciones de Rick Ledgett, vicedirector de la Agencia de Seguridad Nacional de EE.UU. (NSA) que confirmó su veracidad.

El Caso NSA

Desde que Edward Snowden revelase en junio de 2013 documentos clasificados “top secret” sobre diversos programas de espionaje de la Agencia de Seguridad Nacional de EE.UU., organismo estadounidense que hasta esa fecha pocos conocían, hemos observado como los grandes grupos mediáticos colocaban el foco sobre el antiguo empleado de la CIA y NSA, de manera que se alcanzó a bautizar el espionaje masivo orquestado por el Gobierno estadounidense como “caso Snowden” en lugar de “caso NSA”. Estupefactos, asistimos a un sinfín de noticias que ponían el acento en la figura de Snowden y el relato de su fuga y asilo en Rusia antes que en un debate serio sobre la libertad versus seguridad en las democracias modernas. A no muchos les sonará el nombre de los programas clandestinos de vigilancia PRISM y Xkeyscore, desde los cuales la NSA recoge masivamente comunicaciones de al menos nueve compañías de internet desde 2007 para no sólo utilizarlas en operaciones “preventivas” contra cualquier ciudadano “sospechoso”, sino además mercadear con los datos a cambio de millones de dólares procedentes de varias compañías tecnológicas (Facebook, Google, Apple, Microsoft, etc.). XKeyscore es capaz de interceptar correos electrónicos en cualquier idioma e importar datos de forma retroactiva. A través de los llamados “metadatos” Xkeyscore recopila nombre, números de tléfono, direcciones físicas e IP de ordenadores, historiales de navegación y palabras clave utilizadas en conversaciones personales a través de internet.

Ni la Stasi, ni la KGB, ni siquiera la CIA… La vigilancia desde la NSA no tiene parangon como herramienta de control para obtener información, dinero, influencia y, en una palabra, poder. La creación de gigantescas bases de datos de consumidores centralizadas se ha convertido en un arma para planificar estrategias económicas en el mundo globalizado del Gran Hermano ultraliberal. Y volvemos al eterno debate de la seguridad a costa de la libertad individual y colectiva… Contra ese poder siempre se sitúa de frente un pueblo, pero con conciencia. En su discurso de recepción del “Premio Whistleblower”, Edward Snowden dijo lo siguiente: “ser reconocido como un defensor de las libertades por haber hecho estallar la verdad es un inmenso honor. Sin embargo, esos honores deberían corresponder a los individuos y organizaciones de todo el mundo que, juntos, superaron barreras geográficas y lingüísticas para defender nuestra privacidad. No fui yo, sino el público, el que permitió que el mundo tomara conciencia de hasta qué punto el secreto de Estado cercena nuestros derechos constitucionales básicos […] A todos los que explicaron a sus amigos y a su familia por qué es importante reflexionar sobre esta vigilancia insospechada, les brindo un inmenso reconocimiento. Se lo brindo a ese hombre que a pesar del calor usa una máscara en una manifestación, a esa mujer que desfila con una pancarta bajo la lluvia, a ese estudiante secundario que hace dibujos contestatarios al fondo del aula. Todas esas personas saben que el cambio comienza con el mensaje que lanza un hombre o una mujer. Por eso, los gobiernos deberían agradecernos que cuando toman verdaderas decisiones que hacen que las cosas se muevan es gracias a nosotros. El pueblo sólo deberá esos derechos y esa libertad a sí mismo, no a los gobiernos […]

0 comentarios